El mundo de las criptomonedas es todavía relativamente nuevo, es por ello que aunque las rentabilidades que se pueden conseguir, son muy altas, también los riesgos que ello lleva emparejado lo son.

Si hablamos de las finanzas descentralizadas, los riesgos aumentan, ya que somos nosotros los encargados de custodiar en todo momento nuestros activos y por tanto, los peligros a los que nos exponemos son todavía mayores. Eso sí, también podemos tener un control mucho mayor sobre ellos. Parafraseando al tío Ben, podríamos concluir que «un gran poder conlleva una gran responsabilidad».

Es por ello que debemos conocer los principales riesgos para así intentar sortearlos.

Hackeo de una DApp

Los protocolos con los que estás interactuando reciben el nombre de dapps y esto no es más que el acrónimo que utilizamos a la hora de referirnos a las aplicaciones descentralizadas.

Estas dapps en esencia y por regla general no son más que páginas web que te permiten interactuar de forma sencilla con los smart contracts.

Y como en cualquier página web o aplicación de cualquier índole, no están exentas de fallos en su programación, de ahí que sean susceptibles de ser vulnerados por algún atacante con conocimientos.

Para evitar estos hackeos, normalmente los equipos responsables de las dapps realizan auditorías de seguridad externa sobre los smart contracts y de hecho hay empresas que se dedican de forma exclusiva a este menester, una de las más populares en estos momentos Certik y después también nos podemos encontrar a auditores independientes como es el caso de la web Rugdoc.io.

No obstante, también hay que tener claro que el hecho de que los smart contracts de una dapp hayan sido auditados, no te está garantizando que ese protocolo esté exento de un problema de hackeo. Solamente es una medida de seguridad adicional, además de que es un indicio más de que el proyecto puede ser serio, ya que las auditorías por parte de empresas reputadas no son baratas.

Mi recomendación en este sentido, para estar lo más protegido posible, es que siempre que vayas a depositar una inversión importante en una dapp, lo hagas en un protocolo previamente auditado y conocido. Puedes verificar cuáles son los protocolos más populares a través de la herramienta DeFillama, buscando primero por «Chains» y a continuación ordenándolos en la blockchain que desees, por TVL (total de valor bloqueado).

Por poner un ejemplo conocido, si te diriges hacia el footer (la parte inferior) de la página web de BiswapBiswap Exchange descentralizado que funciona en BNB Chain y que es uno de los más importantes de esta blockchain. Enlace., podrás ver una imagen en la que se puede leer «Audited by Certik», si pulsas sobre ella podrás ver la auditoría realizada por esta compañía y la puntuación en cuanto a seguridad, que ha obtenido. En otros DEX también podrás encontrar este enlace dentro de los archivos pertenecientes a la documentación.

Es importante aclarar, que normalmente en un DEX es muy raro que el equipo se encargue de devolver los fondos si no son capaces de recuperarlos. En este sentido los CEX serios sí suelen devolver los fondos a sus usuarios aunque no consigan recuperarlos.

Hackeo de un bridge

Si bien un bridge es también una dapp, me gustaría hacer especial énfasis en ellos porque el bridge, también conocido como puentePuente Los puentes están diseñados para permitirnos enviar nuestras criptomonedas desde una blockchain a otra de forma rápida y sencilla., es un elemento que en los últimos tiempos ha demostrado ser un blanco perfecto para los hackers.

Si bien hay muchas personas que creen que están a salvo de los bridges porque no los utilizan a la hora de enviar sus tokensTokens Si bien técnicamente la palabra "token" debería entenderse como sinónimo de "criptomoneda" o "criptoactivo", en la práctica y con el tiempo, ha adquirido algunos significados más específicos según el contexto en el que se utiliza. En el primero de ellos sirve para describir a todas las criptomonedas, además de Bitcoin y Ethereum (aunque técnicamente estas también son tokens). El segundo de ellos sería para describir a ciertos activos digitales que se ejecutan sobre la blockchain de otra criptomoneda, como ocurre habitualmente en DeFi. desde una blockchain a otra, la realidad es que la mayoría de protocolos DeFi sí utilizan sus tokens en formato wrapped, los famosos wrapped tokenWrapped token Un wrapped token no es más que la versión tokenizada de otra criptomoneda. Por así decirlo, sería una moneda que representa a otra en una blockchain diferente a la suya. Por ejemplo, existen tokens wrappeados de BTC en BNB Chain. Sobre el papel estos tokens deberían comportarse de igual modo que el token nativo..

Por ejemplo, imagínate que estás haciendo farming dentro del protocolo de Yuzu Swap en la blockchain de Oasis, cuando estás utilizando el token $USDT, este puede provenir de diferentes bridges, concretamente este protocolo utiliza Multichain, Celer Network y Wormhole. Pero ni mucho menos te creas que se trata de una excepción a la regla, sino que la mayoría de protocolos DeFi hacen exactamente lo mismo.

Los bridges suelen tener estos tokens respaldados 1:1 en un smart contract en la blockchain de Ethereum, cuando un hacker descubre una vulnerabilidad, este token puede sufrir, lo que se conoce como depeg, que no es más una desviación del precio entre el token wrappeado y el token al que está representando.

Continuando con el ejemplo, si los hackers llegasen a robar todos los fondos de un bridge para el token $USDT, su valor real se iría a cero. Cuando este tipo de cosas suceden, en algunas ocasiones se consigue recuperar parte o incluso la totalidad de los fondos, pero en la mayoría de casos, no es así.

En otras ocasiones también se han visto casos como el del DEX Valley Swap, en el que la mayoría de tokens provenían de un bridge y estos tokens no estaban totalmente respaldados, finalmente terminaron cerrando tanto el protocolo como el propio bridge Evodefi, dejando a muchos usuarios atrapados.

Ante este panorama, la precaución te tiene que llevar a tomar las siguientes medidas de precaución en cuanto a los bridges:

- Utiliza los bridges solamente en los casos en los que no quede otro remedio. Puedes hacer los intercambios utilizando un CEX de confianza, que además suelen ser más baratos.

- Evita, en la medida de lo posible, usar tokens wrappeados o al menos diversifica entre diferentes proveedores.

- Revisa las auditorías que han pasado esos bridges y si disponen de un seguro en caso de ser hackeados.

Si lo que quieres es almacenar criptomonedas, ya se trate de estables, BTC o cualquier altcoinAltcoin Cualquier criptomoneda alternativa a Bitcoin. en tu billetera fría, verifica que no se traten de tokens wrappeados, sino de tokens nativos. También existen proyectos como THORSwap donde es posible hacer intercambios y farming utilizando criptomonedas nativas.

Rug Pull

Rug pull, que en español se podría traducir por algo así como tirón de alfombra, es una práctica en la que los propios desarrolladores del protocolo son quienes roban todos los fondos depositados, de esta forma los usuarios ya no pueden recuperarlos.

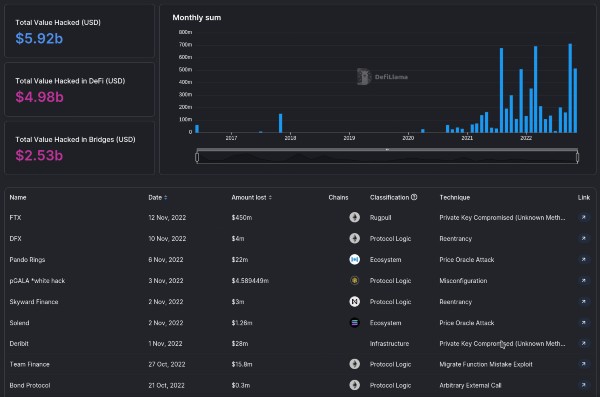

Tanto para rug pulls como para hackeos de otro tipo, en DefiLlama han habilitado una sección además de estadísticas organizadas y actualizadas.

Los rug pulls suelen estar más presentes dentro de protocolos que se acaban de lanzar y son muy raros de ver en plataformas que ya están consolidadas y que han pasado por varias auditorías de seguridad y proceso de verificación de identidad (KYC), pero esto tampoco te garantiza que no puedan hacerlo. Hemos visto protocolos que han tardado años en hacer un rug pull, para así conseguir un mayor TVL (total de valor bloqueado).

Medidas que puedes tomar para evitar ser víctima de un rug pull:

- En primer lugar debes verificar su imagen, esto lo puedes hacer entrando a sus redes sociales y canales de comunicación (Twitter, Telegram, Discord, Medium…) y comprobando si están activos y además si esa actividad es orgánica y no artificial, ya que en muchas ocasiones dicha supuesta actividad proviene de bots y cuentas compradas para simular una actividad que no es real.

- A continuación has de revisar su documentación, y con esto me refiero básicamente al whitepaperWhitepaper Traducido en español como libro blanco. En DeFi podríamos definirlo como un documento en el cual se especifica paso a paso el propósito para el que ha sido creado un protocolo o una dapp. Algo así como una declaración de intenciones de lo que se quiere hacer. si es que lo hubiera para comprobar si está suficiente elaborada y persigue un fin concreto. Un indicio de que puede ser un rug pull, sería una documentación copiada.

- Comprobar si el equipo ya ha trabajado en otros proyectos con anterioridad, si son personas que ya cuentan con una reputación o si están respaldados por la propia blockchain. En algunos casos incluso esas personas han pasado un KYC público o privado.

- En algunos casos, las personas que forman parte del proyecto han concedido entrevistas o han realizado AMAs con la comunidad, esto también es un indicio de seriedad e implicación.

- En otras ocasiones, incluso las personas que forman parte del proyecto han publicado sus datos. Para estos casos serviría con llevar a cabo una investigación a través de LinkedIn para ver si se trata de personas serias y con experiencia suficiente.

Honeypot

Honeypot no es un término nuevo, de hecho, ya se utilizaba en referencia a la seguridad informática con anterioridad e incluso antes en el mundo de los espías.

Teniendo en cuenta que la tecnología blockchain está relacionada de forma intrínseca con la informática, muchos de estos términos también tienen su adaptación en nuestro ecosistema.

En cripto el término honeypot hace referencia a un token que no se puede vender. Al no poder hacerlo el precio del token sube mucho, lo que anima a que otras personas también compren, pensando que realmente se trata de una buena inversión.

Finalmente, cuando los desarrolladores (por no llamarles otra cosa) han alcanzado su objetivo, terminan robando todos los fondos, ya que ellos sí pueden hacerlo.

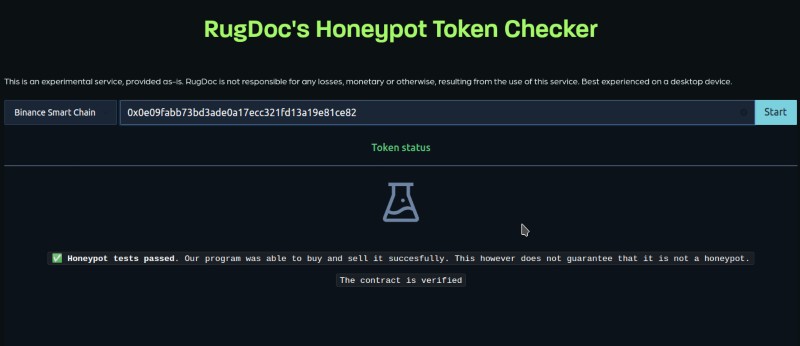

Los honeypots son fácilmente evitables si los smart contracts han sido verificados por alguna empresa auditora con un mínimo de reputación y experiencia. Aún así, existen herramientas que permiten detectar honeypots en diferentes blockchains, puedes utilizar por ejemplo esta de Rugdoc que es compatible con algunas de las más famosas.

Para poder utilizarla, lo que has de hacer es buscar dentro de la documentación del protocolo, los smart contracts referentes a token o tokens del mismo, pegarlos en esa casilla y comprobar si contienen un honeypot.

Scams y otros engaños

Es habitual que para informarte correctamente, preguntar dudas y obtener un mayor conocimiento sobre los protocolos en los cuales estás invirtiendo, tengas que utilizar las redes sociales y plataformas de mensajería como Telegram o Discord. Los scams y otro tipo de engaños están a la orden del día en estas plataformas. A mi personalmente me llegan a diario y varias veces al día, sin poder hacer nada más que bloquearlos.

En algunas ocasiones cuando formules una pregunta en un grupo, alguien suplantará a alguno de los administradores para intentar engañarte, en otras ocasiones te escribirán directamente mensajes privados ofreciéndote grandes oportunidades de inversión o enormes APR, otras veces intentarán que instales un virus de forma camuflada en tu ordenador o incluso que les facilites tu frase semillaFrase semilla También conocida como seed phrase o clave privada, es un conjunto de entre 12 y 24 palabras que te permiten acceder de forma sencilla a tu billetera. No debes compartirla nunca con nadie. para ayudarte a recuperar una transacción.

Utiliza el sentido común, y si tienes alguna duda, aquí a la derecha mismo, tienes la oportunidad de preguntarnos a nosotros. Ten en cuenta que mediante determinados métodos podrían incluso llegar a drenar toda tu liquidez.

¿Solución?

No existe una solución definitiva en el momento actual de desarrollo en el que se encuentra la tecnología dentro de DeFi. Pero lo que está claro, es que cuanto más diversificada esté tu inversión, menor exposición vas a tener a este tipo de riesgos. Eso y adoptar las mayores medidas de seguridad posibles.

Si tuviese que decidir una regla como máxima a tener en cuenta a la hora de invertir, sin lugar a dudas sería esa. Nunca tener toda tu liquidez concentrada en un solo protocolo, activo o blockchain y no intentar ser el más listo de la clase.